Система контролю доступу (СКД) купить по хорошей цене с доставкой и установкой.

Що таке система контролю доступу

Система контролю доступу (СКД) – це набір програмних та технічних засобів безпеки, набір зазвичай автоматизованих процедур та/або процесів, які дозволяють контролювати доступ до контрольованих областей або інформації, яка повинна контролюватись відповідно до заздалегідь встановлених політик та правил. СКУД може обмежувати та реєструвати вхід та вихід об'єктів (людей, транспортних засобів) на задану територію через точки доступу (двері, ворота, контрольно-пропускні пункти).

Процес вибіркового обмеження та управління можливістю входу чи виходу з певних областей. Система спирається на облікові дані користувачів, зчитувачі контролю доступу, аудит та звітність для відстеження доступу співробітників у режимі реального часу до обмежених бізнес-локацій та ексклюзивних областей, таких як центри обробки даних.

Основне завдання системи контролю доступу – забезпечити контроль доступу до певної зони: кому дозволено проходити, коли і де, включаючи ідентифікацію людей та/або транспортних засобів. З іншого боку, системи контролю доступу допомагають вирішувати завдання обліку робочого дня. Додатково можлива інтеграція із системами бухгалтерського обліку, управління персоналом, відеоспостереження, охоронної та пожежної сигналізації. Система контролю доступу відіграє важливу роль у програмі забезпечення безпеки, оскільки вона забезпечує безпеку інформації користувачів за допомогою обмежень та авторизації.

2. Як працює система контролю доступу

Системи контролю доступу ідентифікують користувачів за допомогою PIN-кодів, смартфонів або біометрії. Якщо користувач автентифікований, система контролю доступу дозволяє відповідний рівень доступу та дозволяє доступ до облікових даних та IP-адреси користувача. діяти.

Кількість і тип докладних даних, що надаються системою контролю доступу, залежать від інтеграції, наприклад, про відвідувача, час, відвідуваність та відеосистеми. Під час аудиту важливо визначити, як довго система зберігає дані, незалежно від того, чи вона звертається до 1000 журналів або до необмеженої кількості записів журналу. Як тільки ви зрозумієте свої вимоги до звітності, ви зможете створювати власні звіти, щоб заощадити час.

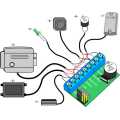

3. Основні компоненти системи контролю доступу

Системи контролю доступу Існують різні компоненти, пристрої та компоненти контролю доступу. Нижче наведено деякі з компонентів, що найчастіше використовуються в системах контролю доступу.

1) Карта контролю доступу

Карта контролю доступу – це те, що люди називають картою-ключом. Кожна карта має унікальний код, і люди використовують цей код, щоб відкрити замок дверей. Карта контролю доступу має розмір кредитної картки і її можна носити у гаманці.

2) Кардрідер

Пристрій зчитування карт - це пристрій, який використовується для зчитування облікових даних в електронному вигляді. Коли облікові дані надаються для зчитування карток, він надсилає інформацію про ці облікові дані на панель керування або в концентратор мережної системи, щоб визначити, чи потрібно надати доступ. У разі схвалення, зчитувач відправляє вихідний сигнал на розблокування дверного замка. Кардридери поділяються на безконтактні, що підключаються.

3) Клавіатура

Клавіатура дверного замка розрахована різні способи відкривання дверного замка. Якщо неможливо використовувати інші методи розблокування, ви також можете використовувати клавіатуру для введення правильного пароля для розблокування.

4) Панель керування доступом

Контролери доступу – це інтелектуальні контролери для автономних систем. Ця панель дозволяє налаштовувати роздільну здатність та надавати доступ до всіх компонентів контролю доступу в будівлі. Панелі контролю доступу розташовуються всередині будівлі, але зазвичай окремих приміщеннях.

5) Програмне забезпечення контролю доступу

Програмне забезпечення контролю доступу – це мозок системи контролю доступу, воно керує системою та забезпечує аутентифікацію, авторизацію, доступ, управління, аудит та звітність. Система може змінюватись від невеликих закладів з кількома дверима до підприємств з кількома офісами та тисячами дверей. Додаткові функції включають віддалене керування, моніторинг камер відеоспостереження, масове розсилання повідомлень, блокування на випадок надзвичайних ситуацій та багато іншого.

6) Фізичні бар'єри контролю доступу

Крім замкнених дверей, існує безліч фізичних елементів контролю доступу, які можна використовувати для запобігання доступу до приміщення. Густонаселені чи вразливі райони часто захищені фізичними бар'єрами. Вхідні бар'єри включають турнікети, високошвидкісні двері, турнікети безпеки, решітки для воріт та замки. Використовуючи нетрадиційні методи, такі як матове скло та дизайн внутрішнього планування, також можна контролювати та забезпечувати фізичний доступ.

4. Переваги систем контролю доступу

Підприємства всіх розмірів надають пріоритет безпеки, коли йдеться про захист активів, конфіденційної інформації та співробітників. Серед них незамінну роль у забезпеченні безпеки підприємства відіграє система контролю доступу. Давайте розглянемо переваги систем контролю доступу.

1) Уникайте втрат фізичних ключів.

Система контролю доступу є вхід без ключа, що означає, що вам не потрібно носити з собою фізичний ключ кожен день, а також позбавляє вас необхідності втратити ключ. Якщо ключ-карта втрачена, ви можете відразу видалити її з бази даних та видати нову ключ-карту. Якщо ваш співробітник залишає вашу компанію, його або її доступ можна позбавити за лічені секунди. Ця зручність допомагає запобігти несанкціонованому доступу через втрату або дублювання ключів і спрощує процес надання або відкликання доступу.

2) Захист від небажаних відвідувачів

Система контролю доступу може знизити можливість проникнення небажаних відвідувачів на ваш об'єкт. Лише авторизований персонал із вбудованими у бездротову технологію бейджами або кодами безпеки може увійти до вашого бізнесу. Маючи цю систему, ви можете бути впевнені, що всі у будівлі знаходяться там, де вони мають бути, що підвищує загальну безпеку.

3) Запобігти витоку даних

Дані – це нове золото сучасного суспільства. Там, де є персональні дані, є люди, які намагаються їх купити чи вкрасти. Хакери можуть продавати цінні дані на чорному ринку темної мережі, включаючи номери соціального страхування, дані кредитних карток, дні народження та багато іншого. Тому підприємствам, які обробляють особисту інформацію, персональні дані або конфіденційні дані, необхідно контролювати, хто має прямий доступ до цих даних, а також хто має доступ до комп'ютерів або пристроїв, на яких вони зберігаються.

За допомогою системи контролю доступу інформаційними базами даних можна керувати ефективно та результативно, тим самим запобігаючи витоку даних. До бази даних можуть увійти ті, кому довірені певні облікові дані.

4) Відстеження активності у режимі реального часу

Ще однією перевагою системи контролю доступу є те, що ви можете відстежувати, хто входить та виходить. За допомогою системи контролю доступу ви можете знати, які співробітники переміщаються по вашій будівлі та в який час. Крім того, у випадку інциденту безпеки ви зможете побачити, хто проникнув у певну область у певний час.

5) Простота управління

Після того, як ви налаштуєте систему контролю доступу, вам більше не потрібно турбуватися про те, кому які ключі потрібні, щоб потрапити до тієї чи іншої будівлі, лабораторії чи офісу. Надаючи віддалений доступ до систем управління, ви отримуєте повний контроль над тим, хто може отримати доступ до зон з обмеженим доступом, зводячи до мінімуму порушення безпеки та потенційні ризики.

6) Забезпечте особисту безпеку.

Системи контролю доступу пропускають довірених осіб та не пропускають інших. Вандалізм, грабіж та крадіжка співробітників – все це види загроз безпеці, які ви можете ефективно запобігти за допомогою системи контролю доступу. Ще однією перевагою є можливість використання інтегрованої системи контролю доступу для усунення надзвичайних ситуацій та інцидентів. Системи контролю доступу до будівлі можуть бути оснащені системами сигналізації або гучного зв'язку, щоб допомогти визначити найшвидший маршрут виходу під час евакуації. Відеоспостереження допомагає точно та швидко визначити місце виникнення пожежі чи природної загрози.

Більше того, система контролю доступу є безконтактною, що знижує ймовірність поширення мікробів між співробітниками та відвідувачами. Це стало ключовою перевагою системи контролю доступу, оскільки світ бореться із пандемією.

У сучасному світі важливо бути готовим до потенційної загрози з боку окремих осіб, які бажають заподіяти шкоду іншим, і ризику того, що ваш об'єкт може стати місцем атаки. Камери відеоспостереження можуть допомогти запобігти загрозам та загостренню ситуації, точно відстежуючи конкретних людей, коли вони переміщаються всередині будівлі. Системи контролю доступу можуть додатково запобігти переміщенню будівлі, обмежуючи зловмисників безпечними для життя зонами. Рішення щодо контролю фізичного доступу мають вирішальне значення для безпеки співробітників, обладнання, інфраструктури та інших активів компанії.

7) Підвищити зручність доступу

Встановивши систему контролю доступу, вам не потрібно щодня носити із собою важку зв'язку ключів. Завдяки системі контролю доступу простіше видати кожному запрограмовану картку, що дає співробітникам більше гнучкості у їх графіках без необхідності залучення додаткового персоналу надання доступу. Після того, як ви надасте дозвіл, співробітники зможуть отримати доступ до всіх областей, необхідних для виконання їх роботи.

8) Універсальність

Системи контролю доступу пропонують універсальність з точки зору обладнання безпеки. Наприклад, систему можна використовувати для електричних огорож, турнікетів, воріт, огорож, дверей парковок і т.д. За допомогою цієї системи вам буде зручно реалізувати управління одним ключем.

9) Поліпшення бізнес-операцій та ефективності.

Розробка індивідуальної системи контролю доступу – це не лише забезпечення безпеки та захищеності, а й інструмент покращення бізнес-операцій, скорочення непотрібних витрат та підвищення ефективності. За допомогою звітів системи контролю доступу підприємства можуть ухвалювати більш обґрунтовані бізнес-рішення.

Відстеження погодинного та щоденного трафіку клієнтів допомагає підприємствам покращити планування роботи співробітників та підвищити ефективність.

Компанії можуть знаходити тенденції та закономірності, що впливають на обслуговування клієнтів, залежно від часу, дати, розташування та конкретних співробітників.

Співробітники можуть взяти на себе більше відповідальності за відвідуваність та запізнення, відстежуючи поведінку співробітників, а також час їхнього приходу та догляду.

Моніторинг даних про відвідуваність дозволяє роздрібним магазинам створювати теплові карти приміщень для ефективнішого просування високомаржинальних товарів.

Власники бізнесу можуть віддалено надавати або організовувати доступ іншим особам або компаніям без відвідування сайту.

Переваги систем контролю доступу

5. Види систем контролю доступу

Існує чотири типи систем контролю доступу і не всі системи контролю доступу працюють однаково. Тому вам слід вибрати відповідну систему контролю доступу відповідно до ваших потреб.

1) Управління доступом на основі ролей (RBAC)

Найпоширеніший спосіб керування дозволами користувачів - керування доступом на основі ролей (RBAC). У цьому способі дозволу надаються ролям, а потім призначаються користувачам. Цей підхід включає управління доступом на основі дозволів, де дозволи залежать від таких атрибутів, як завдання, вимоги до ресурсів та середовище. RBAC дозволяє адміністраторам легко керувати користувачами у групах на основі ролей. Ці групи можна сегментувати за назвою, місцем розташування, авторитетом або тим, що має сенс для вашого бізнесу.

Загалом системи спроектовані таким чином, щоб надати користувачам доступ тільки до інформації, областей та розкладів, які їм необхідні для виконання своєї роботи. В результаті користувачі не можуть отримати доступ до конфіденційних даних, які не потрібні для виконання їхніх обов'язків. Це особливо важливо під час роботи з підрядниками, сторонніми організаціями, великими корпораціями та галуззю охорони здоров'я. Рольова безпека – це гнучкий та безпечний метод управління правами користувачів. Наприклад, у медичній лабораторії всі дослідники мають доступ до приміщень для зберігання хімікатів, але адміністратори не можуть.

2) Управління доступом на основі правил

Керування доступом на основі правил часто використовується як доповнення до інших типів контролю доступу. Система контролю доступу на основі правил змінює дозволи на основі правил, створених адміністратором, а також будь-якого обраного вами типу управління доступом. Наприклад, якщо ваш бізнес закривається о 17:00, ніхто (навіть менеджери) не зможе увійти до вашого головного офісу після закриття.

3) Обов'язковий контроль доступу (MAC)

Системи обов'язкового контролю доступу забезпечують найсуворіший захист, а повноваження щодо дозволу доступу повністю перебувають у руках системного адміністратора. Це найсуворіший контроль доступу. За такого підходу адміністратор повинен присвоїти кожній людині мітку. Ця мітка ґрунтується на політиці контролю доступу, яка застосовується однаково для всіх користувачів. Будь-яка дія, вжита користувачем, буде перевірена на відповідність стандартним політикам, щоб визначити, чи дозволена ця дія.

MAC спроектовано в ієрархічному порядку. Це робить його поширеним методом для організацій, які дедалі більше дбають про секретність та належну класифікацію, наприклад, у військових відомствах. Користувачі не можуть перевизначити свою політику контролю доступу або політику контролю доступу інших користувачів. Це допомагає гарантувати послідовне застосування політик контролю доступу.

4) Автономний контроль доступу (DAC)

Дискреційний контроль доступу є найменш обмежувальним методом керування дозволами. При такому підході адміністратори несуть відповідальність за ухвалення рішення про те, хто може отримати доступ до певного місця розташування. DAC дозволяє користувачам повністю контролювати будь-які області, які вони контролюють, та пов'язані з ними пристрої у цих областях. Дискреційне керування доступом забезпечує більшу гнучкість, але адміністратори можуть надавати дозволи користувачам, яким вони можуть не знадобитися. Цей підхід часто протиставляється одноманітному застосуванню дозволів за обов'язкового контролю доступу.

Види систем контролю доступу

6. Застосування системи контролю доступу

Системи контролю доступу застосовні у багатьох галузях, і будь-яка галузь із вимогами безпеки може отримати вигоду з систем контролю доступу. Наприклад:

Охорона здоров'я: лікарні можуть захистити конфіденційність пацієнтів за допомогою систем контролю доступу

Уряд: Для роботи на державних посадах конфіденційність має першорядне значення. Використання систем контролю доступу може обмежити атаки хакерів і захистити національну інформаційну безпеку.

Підприємство: системи контролю доступу також можуть обмежувати доступ до ІТ-приміщень та серверів. Вони можуть відстежувати, хто мав доступ до певних даних та при подальшому захисті інформації.

Освіта: спеціально для університетів з великими дослідницькими досягненнями система контролю доступу може запобігти попаданню сторонніх людей на територію дослідження або не допустити хлопчиків до жіночих гуртожитків. Переконайтеся, що доступ до цих областей мають лише ті, хто має відповідні повноваження.

Центри поклоніння: Баланс між безпекою та доступністю може бути важким у святилищах та духовних центрах, які вітають усіх. Завдяки системі контролю доступу центри поклоніння можуть залишатися відкритими під час служб та залишатися замкненими в інший час.

Готель: Через велику кількість гостей, які проживають у готелі, управління є складною проблемою, і система контролю доступу може допомогти менеджерам готелю легше здійснювати управління.

7. Які міркування щодо плану контролю доступу?

Перш ніж вибирати план контролю доступу, врахуйте такі фактори:

1) Технічна безпека

Доступ користувачів: визначте рівні конфіденційності даних та призначте відповідні рівні дозволів користувачів. Доступ користувачів — це використання пробілів у плані керування доступом для встановлення правил паролів.

Мережеве шифрування та протоколи ІТ-безпеки. План контролю доступу повинен містити приклади деяких методів контролю доступу.

Архітектура. Як у плані контролю доступу ви розрізнятимете контроль доступу за рівнями та областями?

2) Фізична безпека

Мережева ідентифікація та контроль: який тип кабелів можливий у плані контролю доступу?

Безпека периметра та міжвідомчі вимоги. Визначте робочі зони з обмеженим доступом та визначте користувачів із спеціальними повноваженнями для різних відділів.

Фізичний комп'ютерний контроль: визначає центральні сфери управління, моніторингу та звітності. Призначте права доступу до наземних комп'ютерних блоків та налаштуйте засоби контролю доступу.

3) Адміністративна безпека

Рольова безпека та нагляд: відноситься до розподілу повноважень, національних ролей та зв'язків відповідних обов'язків та відповідальності в рамках програми контролю доступу.

Розробте функціональний план контролю доступу: рекомендації для співробітників з різними рівнями ризику, дії з реагування на інциденти та дії відновлення, процедури обслуговування, оновлення та перевірку діючої системи контролю доступу.

Застосування системи контролю доступу

8. Спроектувати систему контролю доступу у комерційних цілях.

Якщо ви є новачком у сфері безпеки, вибір системи контролю доступу до бізнесу, яка найкраще відповідає вашим потребам, може стати великим проектом для вашого бізнесу. Існують сотні систем з різноманітними продуктами та компонентами, кожна з яких має різну інтеграцію та можливості. Системи контролю доступу з відкритим вихідним кодом складаються з різних компонентів різних виробників.

1) Планування та встановлення системи

Спланувати електронну систему контролю доступу непросто. Тут консультант з безпеки, такий як iLockey, може допомогти вам ухвалити рішення. Якщо ви хочете розпочати цей проект самостійно, вам слід враховувати кілька моментів під час планування. Саме тому компанія iLockey розробила докладний посібник з проектування системи контролю доступу, який допоможе вам організувати та спланувати оперативні та технічні завдання щодо встановлення системи контролю доступу. Заповніть форму швидкого зв'язку, щоб отримати миттєвий доступ до безкоштовного завантажуваного посібника у форматі PDF.

2) Зауваження та пропозиції виробника.

iLockey незалежно перевіряє багато компаній та продуктів у галузі контролю доступу. Наша робота як консультантів з безпеки — відокремлювати «маркетинговий галас» від того, що насправді працює. Ми забезпечуємо об'єктивний аналіз продукту та його придатності для конкретного застосування.

У цих оглядах ви можете прочитати наші експертні думки про виробників продукції, їх апаратне та програмне забезпечення. Наша думка допоможе вам звузити пошук найкращих систем контролю доступу для вашого об'єкту. Якщо ви бажаєте налаштувати свою систему за допомогою апаратного та програмного забезпечення від різних виробників, ви також можете вивчити варіанти контролю доступу з відкритим вихідним кодом.

3) Конфігурація та модель

Коли ви починаєте планувати конфігурацію моделі та системи, важливо визначити фактори, які можуть вплинути на функціональність. Можливо, буде корисно відзначити, які функції потрібні, а які краще. Ефективна система контролю доступу для підприємства — це передова лінія захисту підприємств Іллінойсу. Зрізати кути – це погано, коли ви не знаєте, що буде далі. Вам необхідно переконатися, що ви чітко розумієте такі речі, які обговорюються у цій статті:

Мережевий чи автономний

Двері

Кількість точок доступу

Зовнішній експорт

Управління повноваженнями

Тип облікових даних шляху

Хостинг

Спосіб встановлення системи

Сторонній чи внутрішній моніторинг

Додаткові функції (такі як антиехо, біометричне сканування, розпізнавання осіб, відеоспостереження та сигналізація)

Застосування системи контролю доступу

9. Технологія контролю доступу у 2023 році

Це дуже цікавий час для технологій контролю доступу. Якщо ви плануєте оновити або встановити нову систему контролю доступу цього року, важливо, щоб ваше рішення було масштабованим та сумісним із технологіями майбутнього. Компоненти та компоненти контролю доступу пройшли довгий шлях. Сучасні системи об'єднують нові можливості для створення комплексних рішень щодо безпеки бізнесу. Маючи під рукою все більше і більше даних, нам необхідно коригувати свою позицію та приймати рішення в режимі реального часу, щоб запобігти проблемам до того, як вони виникнуть.

1) Статус галузі

Нам необхідно зрозуміти, що ми захищаємо у сфері безпеки. Нам потрібне глибоке розуміння технологій контролю доступу, щоб забезпечити зручність роботи користувачів, підвищити ефективність та максимізувати безпеку робочого середовища. Нам необхідно визнати погрози та ризики, пов'язані з кібератаками, хакерством, соціальною інженерією, фішингом, втратою або крадіжкою облікових даних, примусовим входом та навіть простою помилкою користувача. Жодна система контролю доступу не є на 100% неруйнівною. Однак ви можете усунути багато ризиків, встановивши правильні системи безпеки та контролю доступу.

Технології змінили наше повсякденне життя. Оскільки дедалі більше пристроїв стають інтелектуальними, а Інтернет речей зростає, важливо поєднати всі частини, щоб сформувати цілісну систему. Багато операторів почали переоцінювати способи використання частин існуючих систем підвищення ефективності інших частин своєї діяльності.

Використання телефону для доступу та безпеки стає все більш популярним. Молоде покоління прагне спробувати. Наші смартфони рідко залишають нас. Тепер для розблокування використовують розпізнавання облич. Кількість різних програм безпеки постійно збільшується: використання мобільних облікових даних для розблокування електронних дверних замків, цифрових студентських квитків, оплата за допомогою смартфонів, багатофакторна автентифікація, облік часу та відвідуваності та багато іншого.

2) Планування на майбутнє

У майбутніх системах контролю доступу буде використовуватися більше технологій біометричного сканування та розпізнавання облич. Біометричні рішення зчитують фізичні характеристики людини для перевірки особи замість використання стандартних облікових даних. Розпізнавання облич йде на крок далі. Особи розпізнаються під різними кутами за допомогою штучного інтелекту та машинного навчання. Потім система зіставляє особи з особистістю, щоб гарантувати приналежність людини до певної галузі.

Крім цих тенденцій у технологіях контролю доступу, важливо також враховувати потреби ринків, що розвиваються. Індустрія каннабісу, що швидко розвивається, являє собою новий набір проблем і можливостей для забезпечення безпеки і контролю доступу.